Wyobraź sobie, że każda wysłana przez użytkownika informacja to skrzynka pełna dokumentów – wystarczy chwila nieuwagi, by ktoś je przechwycił. W jednej chwili kłódka znika z paska adresu, a wiarygodność legnie w gruzach. Uciekające dane, zaburzone zaufanie i spadający ruch to dopiero początek problemów. Przy odpowiedniej konfiguracji certyfikat SSL staje się tarczą, której nawet najbardziej wyrafinowany atak nie przełamie. To nie kolejny poradnik – to opowieść o bezpieczeństwie, które buduje lojalność odwiedzających. Czy jesteś gotowy, by zapewnić swojej stronie prawdziwy spokój?

Ochrona w praktyce: jak zabezpieczyć stronę SSL przed włamaniami

Przygotowanie środowiska i wybór certyfikatu SSL

Aby jak zabezpieczyć stronę SSL było skuteczne od pierwszego kroku, najpierw należy upewnić się, że środowisko spełnia podstawowe wymagania: domena kieruje na serwer, w którym ma zostać zainstalowany certyfikat, a dostęp SSH lub panel hostingowy pozwalają zainstalować klucz prywatny i pliki certyfikatu. Następnie warto zdecydować, czy wybrać certyfikat SSL z walidacją DV, OV czy EV, pamiętając o weryfikacji organizacji i – w razie potrzeby – o wsparciu dla wielu subdomen (wildcard).

| Typ certyfikatu | Zakres weryfikacji | Koszt | Zaufanie użytkowników | Przykładowe zastosowanie |

|---|---|---|---|---|

| DV | Tylko własność domeny | 0–50 zł/rok | Podstawowe | Blogi, strony informacyjne |

| OV | Własność + organizacja | 200–600 zł/rok | Średnie | Małe firmy, e-commerce |

| EV | Rozszerzona weryfikacja | 800–2000 zł/rok | Wysokie (zielony pasek) | Banki, portale transakcyjne |

Kluczowe elementy przygotowania:

- potwierdzenie własności domeny (rekord DNS lub plik na serwerze),

- dostęp do konta hostingowego lub SSH z uprawnieniami root,

- zainstalowane narzędzie Certbot lub moduł SSL w panelu,

- gotowość do konfiguracji nagłówków HSTS i OCSP stapling.

Jak wybrać między darmowym Let’s Encrypt a płatnym certyfikatem SSL?

Decyzja pomiędzy Let’s Encrypt a płatnym rozwiązaniem zależy od potrzeb zaufania i poziomu weryfikacji. Czy darmowy certyfikat wystarczy, gdy prowadzisz sklep internetowy? W praktyce Let’s Encrypt oferuje szybką instalację, automatyczne odnowienie co 90 dni i pełne wsparcie dla protokołu HTTPS, jednak nie dostarcza gwarancji ubezpieczeniowej ani zielonego paska w przeglądarce. Z kolei płatne certyfikaty DV/OV/EV wymagają dodatkowej weryfikacji organizacji, co buduje większe zaufanie klientów, ale wiąże się z rocznym kosztem oraz ręcznym odnawianiem.

Ponadto, firmy oczekują odznaki wiarygodności – EV może przekonać bardziej wymagających użytkowników, zwłaszcza w sektorze finansowym. Jednak dla większości stron średniej wielkości darmowy certyfikat SSL od Let’s Encrypt będzie wystarczający, zwłaszcza gdy zależy nam na automatyzacji odnowienia i minimalnej obsłudze administracyjnej.

W rezultacie wybór sprowadza się do priorytetów: czy ważniejsza jest bezobsługowość i niskie koszty, czy może – dla podniesienia prestiżu – bardziej restrykcyjna weryfikacja OV/EV?

Dla pogłębienia tematu SEO i roli certyfikatów warto zajrzeć do artykułu Bezpieczeństwo stron a SEO: rola certyfikatów SSL.

Instalacja i automatyczna konfiguracja certyfikatu SSL

Instalacja certyfikatu SSL to moment, w którym strona przechodzi z fazy ryzyka w obszar bezpieczeństwa. Zamiast ręcznej instalacji, kilka komend i spokój na 3 miesiące – oto Controlled Glitch w praktyce: wystarczy uruchomić narzędzie Certbot albo skorzystać z panelu hostingowego, by przez 90 dni zapomnieć o przeterminowanym certyfikacie.

Przed przystąpieniem do instalacji certyfikatu SSL, trzeba weryfikować własność domeny (DNS albo plik w katalogu WWW) oraz mieć uprawnienia do instalacji modułów Apache/Nginx bądź dostępu do panelu. Dzięki temu proces będzie przebiegał bez zakłóceń, a konfiguracja zaplombuje połączenie HTTPS i usprawni indeksację techniczną strony .

Podstawowe kroki automatyzacji można sprowadzić do kilku poleceń i harmonogramu cron:

sudo apt install certbotlub instalacja w panelu hostingowym;sudo certbot --nginx -d domena.pl -d www.domena.plalbo analogiczne dla Apache;- dodanie zadania w crontab:

# Odnowienie co 90 dni 0 2 * * * certbot renew --quiet - weryfikacja logów odnawiania i ewentualne alerty e-mail.

W środku procesu instalacja certyfikatu SSL połączona z automatycznym odnowieniem eliminuje luki w zabezpieczeniach. Bez skomplikowanych skryptów bash i ręcznych interwencji administratora, panel hostingowy może samodzielnie aktualizować pliki certyfikatu oraz klucz prywatny, co gwarantuje ciągłość działania HTTPS i minimalizuje ryzyko wygaśnięcia.

Czy certbot naprawdę odnawia certyfikat bez Twojej ingerencji?

Po uruchomieniu komendy certbot renew, narzędzie przeprowadza odnowienie w sposób bezobsługowy, sprawdzając co 24 godziny, czy certyfikat zbliża się do terminu ważności. W przypadku środowisk Apache/Nginx Certbot automatycznie załaduje nowe pliki i przeładuje serwer webowy. Dla pewności zaleca się monitorowanie komunikatów z zadania cron lub konfigurację webhooka, który wyśle powiadomienie w razie błędu. Dzięki temu instalacja certyfikatu SSL staje się jednorazowym zadaniem, a dalsze odnowienia odbywają się w tle.

Wdrożenie zaawansowanych zabezpieczeń TLS 1.3 i HSTS

W ramach kolejnego etapu, aby zabezpieczenie strony SLL było kompletne, warto skonfigurować TLS 1.3 i wymusić HTTPS nagłówkiem HSTS. Scena ataku downgrade pokazuje, jak agresywnie nieuczciwi aktorzy mogą obniżyć protokół do TLS 1.0 lub SSLv3 – jednak dzięki odpowiednim nagłówkom i OCSP staplingowi można im odebrać tę możliwość.

Specyfikacja TLS 1.3 usuwa słabe szyfry i skraca przebieg handshaku, co przyspiesza zestawianie połączenia. Dodatkowo włączenie OCSP staplingu sprawia, że serwer sam dostarcza aktualny status certyfikatu, zamiast każdorazowo pytać zewnętrzne serwery wystawcy.

| Ustawienie | Zalecana wartość | Opis |

|---|---|---|

ssl_protocols | TLSv1.2 TLSv1.3 | Wyłącza SSLv3/TLS 1.0–1.1, chroni przed starymi atakami |

add_header Strict-Transport-Security | "max-age=31536000; includeSubDomains; preload" | Wymusza HTTPS na poziomie przeglądarki przez rok |

ssl_stapling on; ssl_stapling_verify on | — | Przyspiesza weryfikację certyfikatu, zmniejsza liczbę zapytań do OCSP |

ssl_prefer_server_ciphers on; ssl_ciphers | HIGH:!aNULL:!MD5 | Priorytet dla silnych algorytmów |

W trakcie wdrożenia należy pamiętać o oczyszczeniu bufora DNS i przetestowaniu konfiguracji narzędziem SSL Labs (A+).

Lista kluczowych działań przy zaawansowanych zabezpieczeniach:

- aktywacja TLS 1.3 w konfiguracji serwera;

- dodanie nagłówków HSTS z opcją preload;

- włączenie OCSP staplingu;

- wyłączenie słabych szyfrów i protokołów;

- testy regresyjne certyfikatów i odświeżanie cache przeglądarek.

Jak włączyć OCSP stapling, by przyspieszyć weryfikację certyfikatu?

Aby uruchomić stapling, w sekcji serwera HTTPS należy dodać:

ssl_stapling on;

ssl_stapling_verify on;

resolver 8.8.8.8 8.8.4.4 valid=300s;

resolver_timeout 5s;

Ta konfiguracja sprawia, że serwer sam serwuje odpowiedź OCSP, eliminując opóźnienia związane z zewnętrznymi zapytaniami. W razie błędów warto sprawdzić logi i upewnić się, że połączenie do wystawcy certyfikatu jest dostępne.

Na końcu – by zabezpieczenie strony SSL było naprawdę skuteczne – każdy administrator powinien zweryfikować nagłówki i ponownie przetestować witrynę, zapewniając najwyższy poziom ochrony przed downgrade attack i innymi zagrożeniami.

Unikanie mixed content i wymuszanie redirectu 301

Szokująca statystyka pokazuje, że aż 20 % stron nadal ładuje zasoby przez HTTP, narażając użytkowników na ataki man-in-the-middle. Jak uniknąć mixed content i wymusić przekierowania na HTTPS? Wystarczy kompleksowe podejście: audyt kodu, ustawienie reguł Content Security Policy oraz konfiguracja przekierowania 301 na poziomie serwera.

Podstawowym krokiem jest identyfikacja elementów ładowanych po HTTP (skrypty JavaScript, arkusze CSS, obrazy). Następnie administrator może wprowadzić zbiór reguł wymuszających HTTPS i blokujących niezaszyfrowane odwołania.

Lista kluczowych działań przy naprawie mixed content:

- Przejrzenie kodu źródłowego i zastąpienie

http://nahttps://; - Wdrożenie nagłówka

Content-Security-Policy: upgrade-insecure-requests; - Przebudowa odwołań do zewnętrznych API i bibliotek na bezpieczne wersje;

- Testy w narzędziach deweloperskich przeglądarki oraz w Lighthouse;

- Konfiguracja przekierowania 301

return 301 https://$host$request_uri;lub w.htaccess.

Zastosowanie redirectu 301 do wymuszenia HTTPS na poziomie serwera Apache lub Nginx gwarantuje, że każda próba wejścia na adres z protokołem HTTP zostanie automatycznie przekierowana. Dodatkowo włączenie nagłówka Strict-Transport-Security oraz upgrade-insecure-requests w CSP sprawia, że nawet w przypadku zapomnienia o poprawnej ścieżce aplikacja przeskaluje wszystkie żądania na HTTPS.

Czy warto poświęcić czas na takie zmiany? Bez wątpienia tak – wymuszenie redirectu 301 i eliminacja mixed content to jeden z fundamentów nowoczesnej, bezpiecznej witryny, a także kluczowy element optymalizacji technicznej . Dla pogłębienia tematu warto zajrzeć do poradnika o technicznych błędach SEO, gdzie opisano podobne pułapki i ich rozwiązania.

Monitorowanie ważności i odnawianie certyfikatów SSL

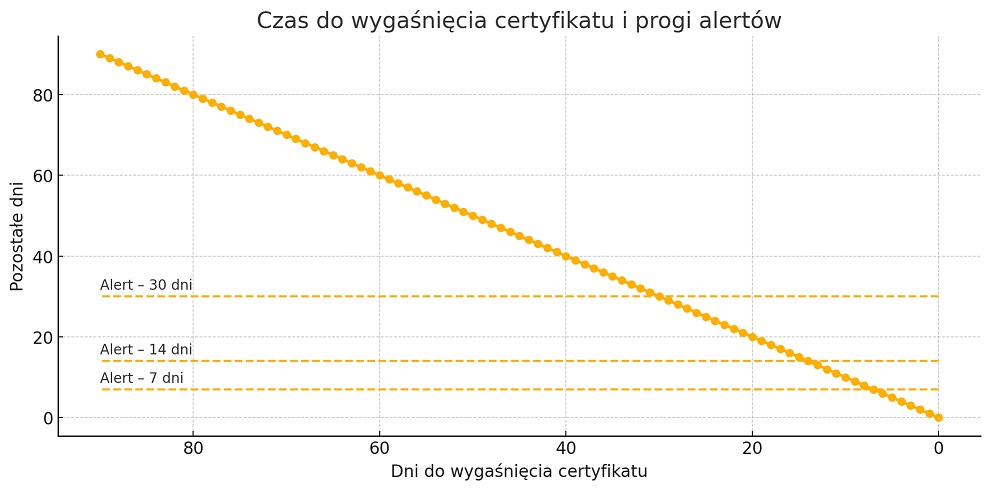

W każdej organizacji, która dba o bezpieczeństwo użytkowników, monitorowanie certyfikatu to clutch moment w cyklu życia witryny. Już w pierwszych dniach po wdrożeniu SSL warto zadać sobie pytanie: jak uniknąć niespodziewanego wygaśnięcia i utraty oceny A+ w narzędziu SSL Labs? Dzięki konsekwentnemu śledzeniu terminów i regularnym testom można osiągnąć spokój ducha, a także zapewnić ciągłość szyfrowanej komunikacji. W tym kontekście automatyczne skrypty i zewnętrzne narzędzia uptime stają się nieodzowne, ponieważ eliminują ryzyko ręcznego przegapienia daty wygaśnięcia.

Proces odnowienie SSL wymaga systematycznego nadzoru nad kilkoma parametrami: datą ważności, weryfikacją poprawności łańcucha certyfikatów i testami wydajności szyfrowania. Poniższa tabela zestawia najpopularniejsze narzędzia i metody, które pozwalają na bieżąco sprawdzać stan certyfikatu.

Narzędzie / Metoda | Typ | Funkcja główna | Częstotliwość |

|---|---|---|---|

| SSL Labs | Online | Pełna analiza protokołów i ocena A+ | Co miesiąc |

| UptimeRobot | Monitoring HTTP(S) | Alerty przy błędach i wygasłych certyfikatach | Co 5 minut |

| Cron job + OpenSSL | Skrypt lokalny | Pobranie daty wygaśnięcia i porównanie z dzisiaj | Codziennie o 00:00 |

| Nagios / Zabbix | System monitoringu | Integracja z webhook, generowanie alarmów | Co 10 minut |

Dzięki takim rozwiązaniom administrator otrzymuje dokładny raport i może przewidzieć moment, w którym rozpocznie się procedura odnawiania. Co więcej, cykliczne testy w SSL Labs ułatwiają poprawę konfiguracji w celu utrzymania najwyższej oceny.

Jak zautomatyzować powiadomienia o wygaśnięciu certyfikatu?

Aby zbudować niezawodny system alerty, warto wykorzystać kombinację prostych kroków:

- Ustawić cron job, który codziennie uruchomi skrypt OpenSSL i porówna datę wygaśnięcia;

- Skonfigurować webhook do wysyłania powiadomień na Slack, Microsoft Teams lub e-mail;

- Wykorzystać wtyczkę Certbot z flagą

--deploy-hookuruchamiającą skrypt odnowienia; - Dodać reguły w systemie monitoringu (Nagios, Zabbix), które wyślą alarm przy ostrzeżeniu 30 dni przed końcem ważności;

- Zintegrować z narzędziem SSL Labs API, by co miesiąc odświeżać ocenę A+;

- Zaplanować testy wydajności certyfikatu przy użyciu narzędzi uptime, by wykryć nieprawidłowe odpowiedzi HTTPS.

W rezultacie każdy krytyczny etap cyklu certyfikacji jest pokryty, a odpowiedzialne osoby otrzymują informację z dużym wyprzedzeniem.

Ostatecznie dzięki solidnemu monitorowaniu certyfikatu i automatycznym powiadomieniom można uniknąć kryzysu związanego z wygaśnięciem SSL. Dla poszerzenia wiedzy o roli zabezpieczeń w SEO rekomendowany jest artykuł o bezpieczeństwie stron i roli certyfikatów SSL, który wyjaśnia, jak certyfikaty wpływają na widoczność w wyszukiwarkach.